Jakarta - Aksi online shop abal-abal

sebenarnya sudah mulai teridentifikasi oleh pengguna internet.

Mayoritas pengguna pun kelihatannya memang mengetahui adanya aksi

penipuan ini sehingga toko abal-abal ini makin sulit mencari korban.

Ibarat

perusahaan bisnis yang selalu mengembangkan produknya, pemilik toko

fiktif ini juga merasa ruang geraknya terbatas dan mencoba untuk

memperluas calon korbannya.

Kalau dilihat dari perkembangan situs

fiktif yang tadinya berfokus hanya pada smartphone murah dan mulai

merambah ke elektronik murah, perkembangan terakhir toko fiktif ini

mulai menjual produk lain seperti baju dan produk kesehatan.

Namun

modus operandinya sama, dimana ia akan berusaha membodohi korban untuk

percaya dan mengirimkan uang ke rekening penipu dan setelah itu ia akan

menghilang. Dari aksi ini kelihatan bahwa salah satu TO (Target Operasi)

yang diincar adalah kaum hawa.

Namun kelihatannya perpindahan

bisnis ini kurang berhasil karena satu dan lain hal dan penipu mulai

kembali pada produk lama, yaitu menjajakan smartphone dan elektronik.

Hanya saja yang kini diincar adalah pemilik ponsel dan cara mencapai

sasaran tersebut kalau selama ini mengutamakan pembajakan akun Facebook

beralih menjadi menggunakan SMS dengan cara mengirimkan SMS spam ke

semua calon korbannya.

Tujuannya jelas mencari sasaran di luar

kalangan yang melek IT. Harap Anda semua berhati-hati dan kontribusi

aktif menginformasikan modus SMS penipuan ini kepada rekan-rekan Anda

akan meningkatkan kesadaran akan ancaman ini dan menekan munculnya

korban baru.

Penawaran SMS Abal-abal

SMS (Short

Message Service) merupakan komunikasi teks yang sempat merajai

pengiriman pesan antar pengguna ponsel sebelum populernya aplikasi teks

lainnya seperti BBM (Blackberry Messenger), Whatsapp dan messenger lain.

Karena

cakupannya yang sangat luas lantaran pemilik ponsel jauh lebih banyak

dari pengguna komputer bahkan beberapa bank menggunakan SMS sebagai

sarana untuk mengamankan transaksi perbankan (sebagai faktor tambahan

dalam T-FA, Two Factor Authentication) atau bahkan melakukan transaksi

finansial langsung melalui SMS.

Secara sekuriti sebenarnya T-FA

menggunakan SMS lebih berisiko dibandingkan token karena maraknya

malware di smartphone khususnya Android. Tetapi dengan ancaman malware

sekalipun hal ini akan mempersulit kriminal mengeksploitasi pengamanan

internet banking dan jelas jauh lebih aman daripada pengamanan tanpa

T-FA.

Pemilihan SMS ini jelas karena biayanya yang relatif lebih

murah, cakupannya yang sangat luas melebihi pengguna komputer/internet

dan satu faktor terakhir yang paling penting adalah SMS ini sifatnya

pribadi dan berbeda dengan email, SMS akan langsung mencapai pemilik HP

dan masih sangat sedikit saringan/filter atas SMS Spam.

Hal ini

sebenarnya secara tidak langsung terjadi karena adanya kepentingan

operator yang mendapatkan keuntungan dari pengiriman SMS sehingga

terkesan tutup mata atau bahkan secara tidak lagnsung mendukung

pengiriman SMS spam, baik iklan Kredit Tanpa Agunan (KTA), kartu kredit

atau asuransi.

Dan hal ini rupanya dimanfaatkan oleh penipu Batam

Online yang mulai mengirimkan link situsnya ke nomor-nomor ponsel

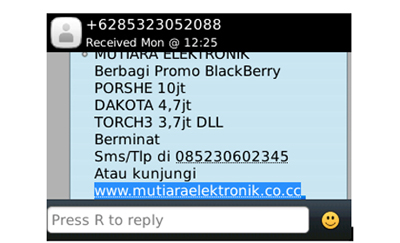

dengan iming-iming harga ponsel murah seperti gambar 1 di bawah ini.

Gambar 1: SMS tawaran akses situs online shopping palsu.

Sebagai

catatan, domain .co.cc adalah domain level ke dua dari .cc milik Cocos

Island. Perlu Anda ketahui, .co.cc ini tidak ada hubungannya dengan

Cocos Island dan second level domain tersebut ternyata dimiliki oleh

perusahaan Korea yang menjualnya dengan sangat murah (hampir gratis) dan

merupakan domain yang paling banyak digunakan untuk aktivitas jahat

seperti mengirimkan SPAM dan menyebarkan malware.

Bahkan Google

akhirnya memutuskan untuk memblok lebih dari 11 juta domain .co.cc

karena aktivitas jahat dari domain-domain .co.cc ini. Karena itu, jika

ada perusahaan yang berjualan menggunakan domain .co.cc hampir dapat

dipastikan merupakan perusahaan abal-abal alias fiktif.

Dibandingkan

.com, biaya mendapatkan .co.cc sangat murah dan dibandingkan .co.id

perbedaannya antara langit dan bumi karena selain harus membayar biaya

yang sama dengan .com, domain .co.id melakukan verifikasi seperti

meminta tanda pengenal dan izin usaha yang walaupun terkesan merepotkan

calon pemilik domain namun hal ini menyulitkan kriminal untuk

menyalahgunakan domain .co.id dalam aksi kejahatannya.

Ambil

contoh kasus pemalsuan domain klikbca.com yang diplesetkan kilkbca.com,

hal ini sangat sulit terjadi jika dimain tersebut adalah klikbca.co.id

karena pendaftaran domain tersebut harus menunjukkan dokumen yang sah.

Namun

inilah yang membuktikan bahwa pengamanan/sekuriti berbanding terbalik

dengan kenyamanan dimana kalau mau lebih aman tentunya harus lebih repot

(bagi pemilik domain), bagi konsumen tidak akan ada bedanya dan karena

itu Vaksincom menyarankan para pengguna jasa jualan online untuk

mendukung penggunaan domain .co.id karena selain mendukung penggunaan

domian Indonesia juga terbukti jauh lebih aman dibandingkan .com ....

apalagi .co.cc :).

Mengecek Kode Area Ponsel

Dalam

artikel ini, Vaksincom ingin membantu Anda mempersempit ruang gerak

penipu dengan mengidentifikasi lokasi alamat yang diklaim dan

dibandingkan dengan lokasi kode area telepon seluler yang diberikan.

Seharusnya

jika online shop memang valid dan bukan fiktif akan berani memberikan

nomor telepon SLJJ Batam 0778 (bukan ponsel) dan hal ini dapat kita

jadikan sebagai salah satu tolok ukur keabsahan onlineshop tersebut.

Tetapi jangan jadikan ini sebagai satu-satunya parameter pengambilan

keputusan.

Sebagai gambaran pada situs www.mutiaraelektronik.com yang

pada bagian kontaknya beralamat di Batam, Kepulauan Riau tidak

mencantumkan nomor telepon lokal dan hanya mencantumkan nomor ponsel

087803368777 (lihat gambar 2)

Gambar 2: Mutiaraelektronik.com yang masih aktif hanya memasang nomor ponsel.

Setelah

dilakukan pengecekan, nomor ponsel tersebut ternyata tidak berdomisili

di Batam dan merupakan nomor XL yang diperuntukkan bagi wilayah lain.

Analisa pada gambar 1 di atas, saat ini situs www.mutiaraelektronik.co.cc sudah

dinonaktifkan tetapi data pengirim SMS 085323052088 menurut pengecekan

Vaksincom adalah Kartu As untuk lokasi Bandung. Tetapi nomor ponsel yang

dihubungi untuk transaksi 085230602345 adalah Kartu As untuk lokasi

Surabaya dan tidak ada satupun yang berlokasi di Batam.

Sebagai

contoh terakhir pada gambar 3 di bawah ini dimana informasi kontak pada

situs mengklaim beralamat di Jln. Imam Bonjol Lantai Dasar Nagoya Hill

Blok A No.27 Batam, Indonesia, dengan nomor telepon yang dapat dihubungi

083891478787. Setelah dicek Vaksincom, nomor tersebut adalah nomor Axis

yang berdomisili di Jakarta.

Gambar 3: Batam-shop.blogspot.com yang mengaku beralamat di Nagoya Hill.

Dalam seminar Evaluasi Malware 2012, Trend 2013 dan antisipasinya http://vaksin.com/2012/1112/seminar/seminar.html,

Vaksincom akan memberikan informasi bagaimana cara mudah menganalisa

telepon seluler yang diberikan sehingga Anda bisa mengetahui lebih jauh

informasi nomor pinsel yang diberikan oleh online shop abal-abal ini.

Adapun daftar 12 online shop valid yang sudah di cek oleh Batam Watch dan daftar onlineshop abal-abal dapat dilihat di http://www.batamwatch.com/scam/.

Penulis Alfons Tanujaya, adalah seorang praktisi antivirus dan keamanan internet. Ia bisa dihubungi melalui email info@vaksin.com atau redaksi@detikinet.com.

Distributor Kompresor AC Mobil

VISITOR

MENU

- CONTOH PENIPUAN SHOPPING ONLINE

- CIRI-CIRI AC MOBIL BERMASALAH

- SARAN DAN MASUKAN

- COOLING UNIT

- CYLINDER HEAD

- KONDENSOR

- BLOWER

- DRYER

- EKSPANSI VALVE

- EXTRA FAN

- KABIN FILTER

- SOLENOID

- MAGNETIC CLUTCH

- RESISTOR

- EVAPORATOR

- KOMPRESOR AC MOBIL TOYOTA

- KOMPRESOR AC MOBIL HONDA

- KOMPRESOR AC MOBIL SUZUKI

- KOMPRESOR AC MOBIL DAIHATSU

- KOMPRESOR AC MOBIL NISSAN

- KOMPRESOR AC MOBIL MITSUBISHI

- KOMPRESOR AC MOBIL ISUZU

- KOMPRESOR AC MOBIL MERCEDEZ BENZ

- KOMPRESOR AC MOBIL BMW

- KOMPRESOR AC MOBIL CHEVROLET

- KOMPRESOR AC MOBIL FORD

- KOMPRESOR AC MOBIL HYUNDAI

- KOMPRESOR AC MOBIL KIA

TRAFFIC

Powered by Blogger.

KATEGORI

KONTAK KAMI

Putradjaja Building 2nd Floor Suite A

Jl. Panti Asuhan No.37-Otista III

Tel + 62-21-85905068

HP/WA + 62-812-8222-4189

www.rajaparkir.com

www.palangparkir.co

www.acmobilkompresor.blogspot.com

marketing.kompresor@gmail.com

0 comments:

Post a Comment

Note: only a member of this blog may post a comment.